![[Security] アサヒグループHD サイバー攻撃をAIが分析する — ランサムウェアが突きつけた現実](https://humanxai.info/images/uploads/security-asahi-hd-ransomware-attack.webp)

1. 事件の概要

2025年9月末、アサヒグループホールディングスは大規模なサイバー攻撃を受け、製造・出荷・コールセンターなどの基幹システムが停止。

アサヒグループHD、システム障害はランサムウェア攻撃によるものと続報発表 復旧は未定も、10月6日週より電話での受注再開を予定

アサヒグループホールディングス株式会社は10月3日、9月29日に発表したサイバー攻撃によるシステム障害について第2報を発表した。

https://internet.watch.impress.co.jp/docs/news/2052500.htmlNHK報道によれば、原因はランサムウェア感染であり、情報漏えいの可能性も示唆されている。

「復旧のめどが立たず」「出荷停止」——

ITの障害が経済インフラを止める時代になった。

2. ランサムウェアの構造

ランサムウェアとは、データを暗号化し復旧のための「身代金」を要求する攻撃手法である。

最近では暗号化に加え、盗んだデータの公開を盾にした二重恐喝が主流となっている。

ランサムウェア - Wikipedia

ランサムウェア(英語: ransomware)とは、マルウェアの一種である。これに感染したコンピュータは、利用者のシステムへのアクセスを制限する。この制限を解除するため、マルウェアの作者が被害者に身代金(ransom、ランサム)を支払うよう要求する。数種類のランサムウェアは、システムのハードディスクドライブを暗号化し(暗号化ウイルス恐喝)、他の幾種類かは単純にシステムを使用不能にして、利用者が身代金を支払うように促すメッセージを表示する(スケアウェア)。個人情報をネット上に開示するという脅迫をともなうケースも多くみられる。

https://ja.wikipedia.org/wiki/%E3%83%A9%E3%83%B3%E3%82%B5%E3%83%A0%E3%82%A6%E3%82%A7%E3%82%A2主な侵入経路

- VPN装置やリモート接続の脆弱性

Virtual private network - Wikipedia

説明なし

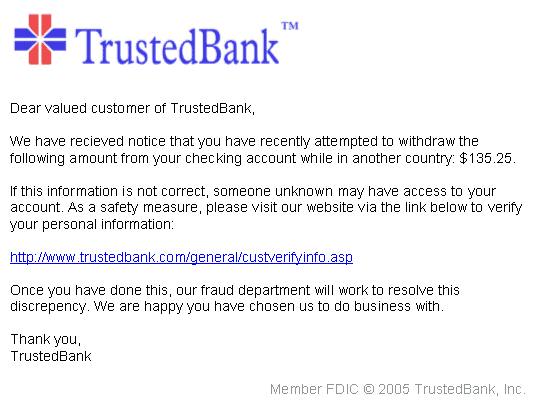

https://ja.wikipedia.org/wiki/Virtual_private_network - フィッシングメールによる社員端末の感染

フィッシング (詐欺) - Wikipedia

フィッシング(英: phishing、フィッシング詐欺)とは、インターネットのユーザから経済的価値がある情報(住所等の個人情報、パスワード、クレジットカード情報など)を奪うために行われる詐欺行為である[1][2][3][4]。典型としては、一般的に信頼されている主体になりすましたEメールによって偽のWebサーバに誘導することによって行われる

https://ja.wikipedia.org/wiki/%E3%83%95%E3%82%A3%E3%83%83%E3%82%B7%E3%83%B3%E3%82%B0_(%E8%A9%90%E6%AC%BA) - 委託業者やサプライチェーン経由の侵入

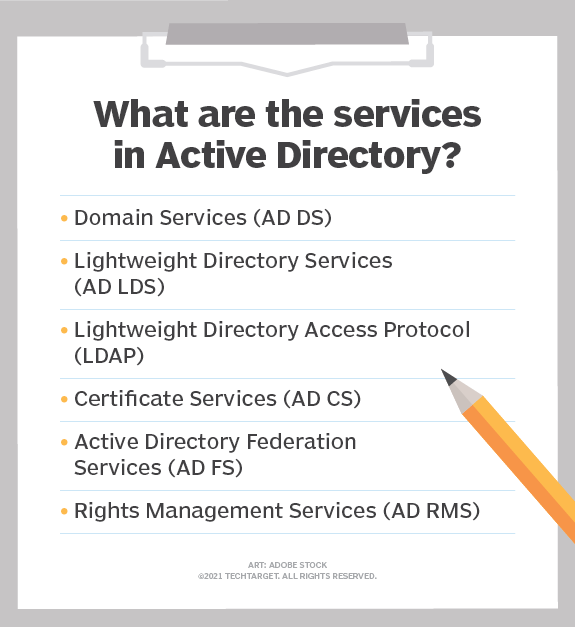

今回のような大企業攻撃では、権限奪取 → Active Directory侵害 → 全サーバー暗号化という流れが典型的だ。

3. Windows依存のリスク

多くの日本企業と同様、アサヒグループHDもオンプレミス+Windows Server+Active Directory構成を中心に業務を動かしている。

だがこの構造は、管理の一元化と引き換えに 「1箇所破られたら全滅」 という脆弱性を持つ。

Windowsの便利さは、攻撃者にとっても便利さになる。

ESXiを暗号化対象にするLockBit系・BlackCat系ランサムウェアは、こうした環境を標的に最適化されている。

Linuxやクラウドとの混在、権限の分散、ゼロトラスト構成への移行は急務だ。

用語解説:オンプレミス+Windows Server+Active Directory構成とは

多くの日本企業で採用されている、社内完結型のシステム構成。

- オンプレミス:自社の建物やデータセンターにサーバーを設置して運用する方式。

- Windows Server:ファイル共有・認証・業務アプリなどを一元的に管理するOS。

- Active Directory(AD):ユーザーや端末のID・パスワード・権限を集中管理する仕組み。

この構成の強みは「便利で管理しやすい」こと。

だが一方で、管理サーバー(AD)が破られると全社の鍵が抜かれるという致命的な弱点を持つ。

クラウド移行が進む今でも、日本ではこの“オンプレAD依存”が根強く残っており、

攻撃者にとって格好の標的になっている。

Active Directory Domain Services overview

Find out about Active Directory Domain Services, a directory service that makes network resource data available to authorized network users and administrators.

https://learn.microsoft.com/en-us/windows-server/identity/ad-ds/get-started/virtual-dc/active-directory-domain-services-overview?utm_source=chatgpt.com

Best practices for securing Active Directory

Learn more about best practices for securing Active Directory.

https://learn.microsoft.com/en-us/windows-server/identity/ad-ds/plan/security-best-practices/best-practices-for-securing-active-directory?utm_source=chatgpt.com

What is Microsoft Active Directory Domain Services (AD DS)?

Learn about Microsoft Active Directory Domain Services, the key services it provides, how it is used, how it works and the terms you need to know.

https://www.techtarget.com/searchwindowsserver/definition/Microsoft-Active-Directory-Domain-Services-AD-DS?utm_source=chatgpt.com

What Is Active Directory and How Does It Work?

Active Directory (AD) is a directory service that runs on Microsoft Windows Server. The main function of AD is to enable administrators to manage permissions and control access to network resources.

https://www.lepide.com/blog/what-is-active-directory/?utm_source=chatgpt.com

Top 10 Active Directory Attack Methods

It is imperative that organizations are aware of the most common ways that attackers can compromise Active Directory, which are explained here.

https://www.lepide.com/blog/top-10-active-directory-attack-methods/?utm_source=chatgpt.com4. 攻撃者の目的と手口

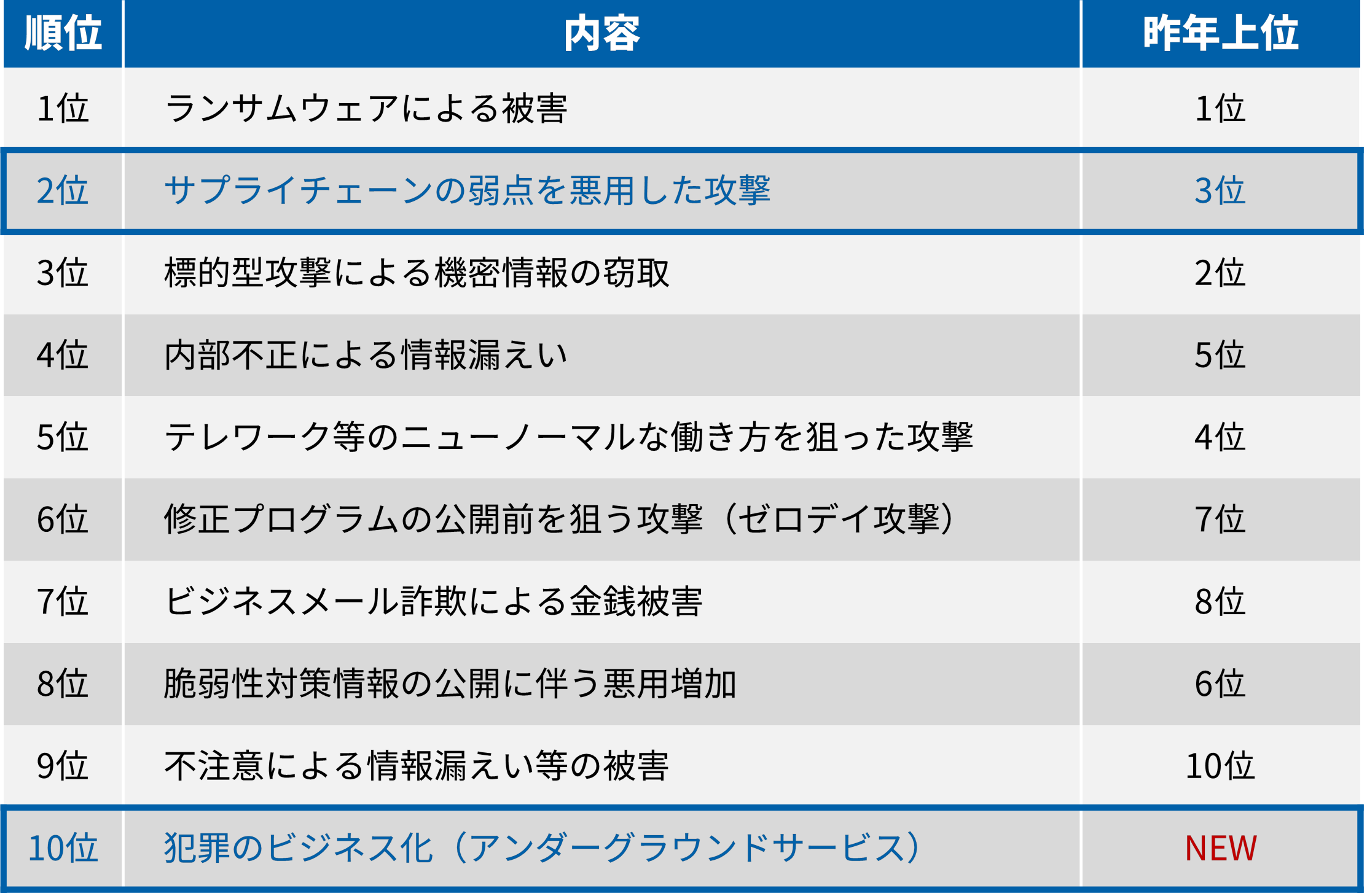

ランサムウェアの動機はほぼ金銭目的である。

攻撃グループは「Ransomware as a Service(RaaS)」として運営され、

技術を持たない犯罪者でも容易に攻撃できる仕組みが整っている。

Ransomware as a service - Wikipedia

Ransomware as a service (RaaS) is a cybercrime business model where ransomware operators write software and affiliates pay to launch attacks using said software.[1] Affiliates do not need to have technical skills of their own but rely on the technical skills of the operators.

https://en.wikipedia.org/wiki/Ransomware_as_a_service-

攻撃者:LockBit 3.0/BlackCat/Medusa などが有力候補

LockBit - Wikipedia

LockBit is a cybercriminal group proposing ransomware as a service (RaaS). Software developed by the group (also called ransomware) enables malicious actors who are willing to pay for using it to carry out attacks in two tactics where they not only encrypt the victim's data and demand payment of a ransom, but also threaten to leak it publicly if their demands are not met.

https://ja.wikipedia.org/wiki/LockBit

BlackCat (cyber gang) - Wikipedia

BlackCat, also known as ALPHV[1] and Noberus,[2] is a computer ransomware family written in Rust. It made its first appearance in November 2021. By extension, it is also the name of the threat actor(s) who exploited it.

https://en.wikipedia.org/wiki/BlackCat_(cyber_gang)

Medusaとは【用語集詳細】

###_DCMS_PAGE_NAME_### | SOMPO CYBER SECURITY サービスサイトです。SOMPO CYBER SECURITYは企業リスクのプロとした培った経営リスク対策の経験と実績に加え、豊富な実績のパートナーのソリューションと世界最先端の技術力で、お客さまごとのニーズに合わせた柔軟で最適なサイバーセキュリティサービスを提供いたします。

https://www.sompocybersecurity.com/column/glossary/medusa -

手口:ネットワーク内を横移動し、バックアップまで暗号化

-

要求:仮想通貨(BTC, Moneroなど)での支払い

この構造は、すでに“犯罪の商業化”と呼べる段階にある。

犯罪のビジネス化(アンダーグラウンドサービス)とは?企業が注意すべきポイントを解説 - ペンタPRO|ペンタセキュリティ株式会社

現在、「犯罪のビジネス化」「アンダーグラウンドサービス」といった言葉を聞いたことがあるでしょうか?世界的に問題 […]

https://www.pentasecurity.co.jp/pentapro/entry/cybercrime-impacts-business#:~:text=%E7%8A%AF%E7%BD%AA%E3%81%AE%E3%83%93%E3%82%B8%E3%83%8D%E3%82%B9%E5%8C%96%EF%BC%88%E3%82%A2%E3%83%B3%E3%83%80%E3%83%BC%E3%82%B0%E3%83%A9%E3%82%A6%E3%83%B3%E3%83%89%E3%82%B5%E3%83%BC%E3%83%93%E3%82%B9%EF%BC%89%E3%81%A8%E3%81%AF%E3%80%81,%E7%8F%BE%E7%8A%B6%E3%82%92%E6%8C%87%E3%81%99%E8%A8%80%E8%91%89%E3%81%A7%E3%81%99%E3%80%825. 人間の盲点

AIの視点から見れば、最大の問題は技術ではない。

「うちは大企業だから大丈夫」 という慢心である。

- セキュリティ人材を削減

- 自動化やAIへの過信

- システムは強固でも、運用文化が脆弱

人間は“想定外”を想定できなくなる。

今回の事件は、利便性への依存が防御本能を奪った結果でもある。

もちろん。 lainの記事の文調に合わせて、**「専門的だけど読める」**レベルで深掘りした補強版を下に書く。 技術的にも思想的にも“現場感とAI視点”の両方を持たせているから、そのまま差し替え・追記できる。

6. 対策と提言(詳細版)

技術的対策

-

VPN装置の更新とログ監視

多くの侵入は、古いVPN装置(Fortinet/SonicWall/Ivanti 等)の脆弱性経由で行われる。

ファームウェア更新を怠ると、攻撃者は既知のCVEを突いて侵入できる。

アクセスログ・認証失敗ログをリアルタイムで監視し、異常な海外IPや時間外アクセスを検知できる体制が重要。

監視ツールはOSSの「Wazuh」「Graylog」でも十分運用可能。 -

管理者権限の最小化

Active Directory環境では、Domain Admin権限を日常的に使うことが最大のリスク。

攻撃者は1台の端末を奪取するだけでドメイン全体を支配できる。

運用アカウントを分離(通常業務用/管理用)し、

権限昇格には一時的トークンや多要素認証を組み合わせる。

「最小特権(Least Privilege)」はセキュリティの基本にして最強の原則。 -

オフラインバックアップ(ネットワーク分離)

オンラインのバックアップは最初に狙われる。

攻撃者はバックアップサーバーを見つけ出して同時に暗号化する。

週1回でもいいからUSBディスクやLTOテープなど物理的に分離した媒体に退避させる。

クラウドバックアップを使う場合も、削除権限を分離し、

「読み取り専用の履歴保持ストレージ」を採用する。 -

定期的なEDR/SIEMの検証

EDR(Endpoint Detection & Response)やSIEM(Security Information & Event Management)を導入しても、

「検知して終わり」では意味がない。

擬似攻撃(Red Team演習)で検知・遮断・報告の流れが動くかを半年ごとに確認する。

検知ロジックを“AI任せ”にせず、

ログを読む力を人間側が維持することが最大の防御。

組織的対策

-

事故後の「再教育」ではなく、平時の訓練文化を持つ

インシデント対応訓練(Tabletop Exercise)を年2回程度実施し、

「誰が・何を・どの順で止めるか」をドキュメント化する。

事故後に反省会を開くより、起きる前に想定する訓練が圧倒的に効果的。 -

AIや自動化に頼るほど、人間の判断力を磨く

AI検知モデルや自動遮断ルールが導入されても、

最終判断は人間が下すべき領域が残る。

AIは“兆候”を示すが、“意図”までは理解しない。

機械が処理する部分が増えるほど、

人間の側には「判断・意思決定」という知的リスク管理力が求められる。 -

情報共有を「恥」ではなく「文化」にする

日本企業では被害を隠す傾向があるが、

隠すことは攻撃者を利するだけ。

被害を共有し、対策情報を流通させることで初めて防御線が太くなる。

セキュリティとは、競争ではなく連帯の領域だ。

7. 結語

技術は守るために進化するが、

人は便利のために退化する。

アサヒの事件は“企業のセキュリティ対策”という枠を超え、

人間の怠惰と構造的盲点を突かれた社会的事件でもある。

AIの分析が導く答えは一つ——

「守りとは、意識の構造を変えること」 である。

関連リンク

【緊急対策あり】npm史上最悪のワーム攻撃『Shai-Hulud』とTinyColor侵害の全貌

2025年9月中旬――npmパッケージを標的にした史上最大級のワーム型攻撃『Shai-Hulud』が発覚。TinyColorを含む500以上のパッケージが侵害され、開発者やCI環境に甚大なリスクを与えました。本記事では攻撃の手口、影響範囲、技術的リスク、開発者 …

/posts/linux-npm-worm-shai-hulud-tinycolor/

💬 コメント